باحث أمني: ثغرة في تشفير أجهزة أندرويد تسمح باختراق بيانات المستخدمين

أندرويد

كتبت – رنا أسامة:

اكتشف باحث أمني وجود ثغرة في الكيفية التي تُجري من خلالها أجهزة أندرويد عملية تشفير القرص الكامل، تسمح للهاكرز بالوصول إلى بيانات المُستخدمين بسهولة.

وحسبما ذكر موقع gHacks الرقمي، يتم تشفير القرص الكامل حال إدخال المُستخدمين رمز المرور خاصّتهم، مُشيرًا إلى أن جوجل قد بدأت تطبيق تلك العملية على أجهزة أندرويد بدءً من الإصدار رقم 5.0، بهدف حماية البيانات الموجودة على الجهاز من الاختراق.

غيرَ أن الباحث الأمني قام بتحليل عملية تشفير القرص الكامل وخلُص إلى أنها ليست آمنة بالقدر الذي يجب أن تكون عليه.

كيف يحدث الاختراق؟

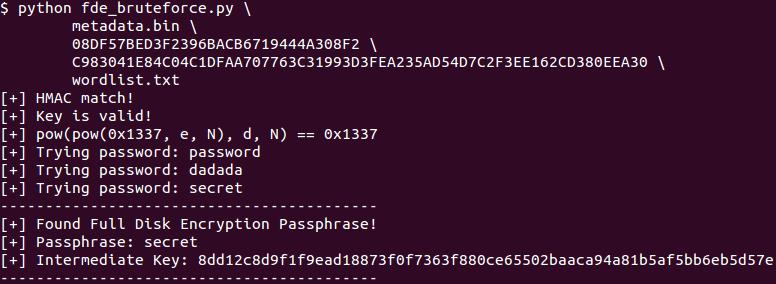

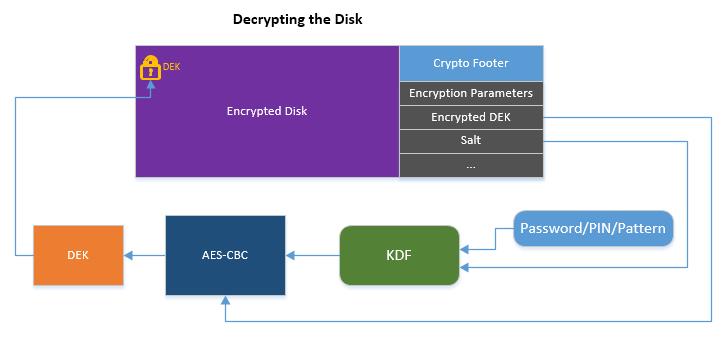

باختصار شديد، فإن أي جهاز يعمل بنظام أندرويد يتضمّن مفتاح رئيسي يحمل اسم "مفتاح تشفير الجهاز" أو DEK، يتم حمايته من خلال مُفتاح آخر يستخدم أسماء وكلمات مرور المُستخدمين من أجل تشفير مفتاح DEK في نهاية الأمر، ومن ثمّ تخزينه على الجهاز بداخل بناء خاص غير مثشفّر يحمل اسم "crypto footer".

من الممكن فكّ تشفير القرص بمجرد الحصول على اسم وكلمة مرور المستخدم، وتمريرهما عبر المفتاح المُشتق، ثم استخدام المفتاح الناتج لفكّ شفرة بيانات مفتاح DEK.

وما إن يتم فكّ شفرة DEK حتى يسهُل حينها الوصول إلى بيانات المُستخدم واختراقها.

فيديو قد يعجبك: